本文

企業・団体の皆様へ サイバー犯罪への備えと被害時の通報を!

企業・団体を狙ったサイバー犯罪が発生しています

企業・団体を狙った様々なサイバー犯罪が発生しています。

業務システムの停止や機密情報、顧客の個人情報などの漏えいが発生すれば、信頼失墜、売上低下など、経営を揺るがす問題となりかねません。

被害を防ぐには、平素からの備えが重要となります。

また、万が一、被害に遭った場合は警察への通報をお願いします。

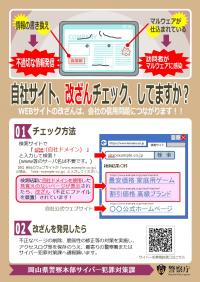

ウェブサイト対策

ウェブサイトが改ざんされると

ウェブサイトが改ざんされると、ウェブサイトのコンテンツが管理者の意図しない状態に変更されたり、意図しないファイルを蔵置されます。

その結果、自社のウェブサイトで正しい情報を発信できなくなるだけでなく、

●ウェブサイトの管理画面にアクセスできなくなる

●ウェブサイトにウイルスが埋め込まれ閲覧者が感染する

●ECサイトの商品注文フォームに不正なコマンドが入力され顧客の個人情報が流出する

●顧客が偽の商品注文フォームに誘導され入力した個人情報が盗まれる

などの被害が発生します。

被害に遭ったら

被害に遭った機器の調査

再発防止のため、パソコン、サーバー、ネットワーク機器等のログを確認するなどして、ウェブサイト改ざんの原因を調査してください。

他のマルウェアやハッキングツール等の影響を受けている可能性があるため、改ざんが確認されていないパソコンやサーバも含めて調査することを推奨します。

ウェブアプリケーション、CMSなどのぜい弱性対策

調査結果を踏まえ、利用しているOSやCMS(コンテンツ・マネージメント・システム)、ソフトウェア、ネットワーク機器の更新ファイルを適用して脆弱性対策を施しましょう。

特に、CMSの脆弱性を狙われてウェブサイトが改ざんされる被害が多数確認されています。

パスワードの変更

再発を防止するため、攻撃者からアクセスされた可能性があるパソコン、サーバー、ネットワーク機器のパスワードを速やかに変更しましょう。

アクセスログの保管

改ざんを受けたウェブサイトのサービスを直ちに停止し、管理者画面やデータベースへのアクセスログの保存、印字などを行い証拠を保全してください。

警察への通報・相談

アクセスログ等の資料を準備して、最寄りの警察署または警察本部サイバー犯罪対策課まで通報、相談してください。

なお、 事前に電話で担当者と日時や提出する資料を調整していただくと対応がスムーズに進みます。

被害を防ぐためには

ウェブサーバーのセキュリティ対策

ウェブサイト改ざん被害を防ぐため、

●ウェブサーバーのOSやソフトウェアを最新の状態に保つ

●管理者用ID、パスワードを適切に管理する

●ウイルス対策ソフトの導入、更新

●ウェブサーバー上の不要なサービスやアカウントを削除、停止する

●公開用ディレクトリに公開を想定していないファイルを置かない

●WAFなどのセキュリティ製品を導入する

●定期的にバックアップを取得し、正常なコンテンツと比較して不正ファイルが置かれていないか確認する

などを行いましょう。

通信経路の暗号化

ネットワークの盗聴による情報漏洩を防ぐため、

●重要な情報を扱うウェブページでは利用者との通信経路を暗号化する

●利用者に通知する重要情報はメールではなく、暗号化されたhttps://のページに表示する

●ウェブサイト運営者が利用者からメールで重要情報を受け取る場合はメールを暗号化する

などの対策をとりましょう。

利用者のパスワードはソルト付きハッシュ値の形で保管する

利用者のパスワードを平文で保存していたため、不正アクセスを受けた際に被害が拡大した事例が確認されています。

サーバー内でパスワードを保存する際は、平文ではなくソルト付きハッシュ値の形で保管し、入力フィールドではパスワードは伏せ字で表示されるよう設定してください。

参考リンク

◆ 独立行政法人情報処理推進機構(IPA)

「安全なウェブサイトの作り方」

◆ 総務省

「Webサイトにおけるセキュリティ対策」

ネットワーク・システム対策

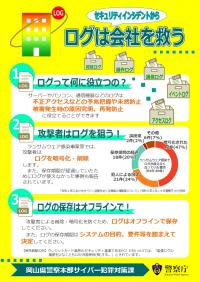

ログの保管、管理

各種機器のログは、不正アクセスの予兆を把握したり、被害を受けた際の原因究明や再被害防止に役立ちます。

ランサムウェアへの感染事案では、攻撃者はログを暗号化、削除して痕跡を消そうとします。

これらのことから

●定期的にログを取得し、オフラインで保管する

●システムの目的、要件を踏まえ、適切な保存期間を設定する

ことを推奨します。

メールセキュリティ対策

フィッシングの攻撃者は、企業になりすましたメールを送信し、利用者をフィッシングサイトへ誘導します。

自社ドメインの悪用を防止する観点で 「送信ドメイン認証」の導入を検討してください。

主な「送信ドメイン認証技術」として

●SPF:メール送信元IPアドレスの正当性を認証するもの

●DKIM:メールに付した電子署名を検証し認証するもの

●DMARC:SPF、DKIMで認証されなかった場合の措置を示すもの

があります。

特に、DMARCは認証に失敗したメールの取扱いを送信側で指定できるため、「なりすまされているメールは受け取らない」といった強いポリシーを受信側に実施させることができるようになります。

DMARCを含めた送信ドメイン認証に関する技術的な導入マニュアルが迷惑メール対策推進協議会から公表されています。

参考リンク

◆迷惑メール対策推進協議会

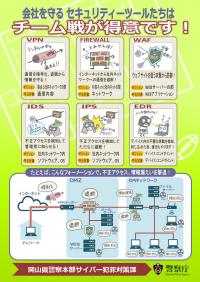

ネットワーク脅威への対策

多層的なセキュリティ対策の必要性

企業のネットワークは様々な脅威にさらされています。不正アクセスなど外部からの攻撃に加え、何らかの方法で内部に侵入したマルウェアが引き起こす脅威もあり、単一の対策に頼ったセキュリティでは十分とはいえません。

そこで、ネットワーク内に複数の防御層を設ける「多層防御」を行うことで、不正アクセスの早期検知やインシデント発生後の迅速対応などが可能となり、強固なセキュリティを構築することができます。

入口対策

社内ネットワークへのマルウェア侵入、不正アクセスなどの脅威を未然に防ぐ目的で、

●ファイヤーウォール

外部と社内ネットワークの境界に設置し、不正な通信の出入りを判断し遮断する

●IDS

不正なアクセスを検知して管理者に通知する

●IPS

不正なアクセスを検知して管理者に通知するとともに遮断する

などのセキュリティ製品を用いた対策が可能です。

(IDS、IPSはファイヤーウォールでは対応できない攻撃を検知します。)

内部対策

マルウェアなどの脅威が社内ネットワークへ侵入するのを阻止できなかった場合などに、被害の拡大を防止する対策として、

●ログの監視を行う

●社内データを暗号化する

などのほか、

●EDR

端末機器に侵入したマルウェアなどの挙動を検知し、管理者に通知するセキュリティ製品

を導入する方法があります。

出口対策

社内ネットワーク内で発生した攻撃が行う外部への通信、機密情報の外部漏洩を防ぐ対策として

●社外へのアクセス経路の制限

●プロキシサーバーを用いた不審な通信のブロック

などのほか、

●WAF

ウェブアプリケーションへのサイバー攻撃を防ぐセキュリティ製品

を導入する方法があります。

また、上記のセキュリティ製品の機能を統合したものとして

●UTM

ファイヤーウォール、IDS/IPS、URLフィルタリングなど異なる複数のセキュリティ機能を1つに統合して

集中的に管理ができるセキュリティ製品

などを導入することも有効です。

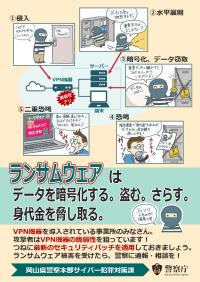

ランサムウェア対策

ランサムウェア対策については「ランサムウェアへの注意喚起」のページをご覧ください。